Mungkin sebagian dari kita sudah menonton sebuah film yang berjudul DIE HARD yang di perankan oleh aktor kenamaan Bruce Willis, film ini berkisah tentang teroris yang dapat melumpuhkan seluruh kota dengan cara menguasai jaringan komputer yang ada. Jaringan komputer yang di kuasai adalah jaringan komputer yang mengendalikan berbagai layanan publik, seperti jaringan lampu lalu lintas (traffic signals), jalur transportasi, kendali jalur pesawat, sampai kepada sarana listrik, air bersih, dsb. Hal ini mungkin bagi sebagian orang hanyalah "fiksi" belaka dan merupakan skenario yang tidak mungkin terwujud. Tetapi, mungkinkah hal ini terjadi?

Pernahkah anda mendengar istilah sistem "SCADA" ? . Iya, SCADA yang merupakan kependekan dari "Supervisory Control And Data Acquisition", adalah suatu sistem yang umumnya berfungsi untuk mengumpulkan data dan mengontrolnya pada tingkat/level tertinggi (supervisory level), beberapa sistem hanya melakukan moitoring, tetapi tetap bisa di sebut SCADA system. Baiklah, bagi anda yang bingung dengan pengertian SCADA maka mungkin, sebuah contoh akan lebih mudah untuk di cerna. Adapun beberapa industri yang menggunakan SCADA adalah diantaranya sistem manajemen air, sistem tenaga listrik, sistem lalu lintas, sistem jalan raya, berbagai industri seperti minyak dan gas, dsb.

Jadi, kembali ke film yang kita bahas diatas, maka Attacker yang merupakan teroris di film tersebut telah berhasil menguasai sistem SCADA yang digunakan oleh suatu wilayah/kota. Sistem SCADA ini sendiri di yakini sangat banyak memiliki celah yang dapat di eksploitasi oleh attacker, beberapa hal yang menurut para peneliti harus di garis bawahi, adalah :

* Kurangnya perhatian terhadap keamanan dan sistem otentikasi pada proses desain, implementasi dan operasi pada jaringan SCADA yang sudah ada.

* Kesalahan persepsi tentang sistem SCADA memiliki keunggulan di bidang keamanan hanya dikarenakan tidak umumnya protokol yang di gunakan serta antarmuka yang dibuat khusus.

* Kesalahan persepsi bahwa jaringan SCADA relatif aman karena sudah aman secara fisik, dan terpisah dari Jaringan publik /Internet.

Pada konferensi BlackHAt 2006 edisi Federal, D.Maynor dan R.Graham membawakan materi tentang sistem SCADA, yang diberi judul "SCADA Security and Terrorism: We’re not crying wolf". Pada presentasi yang berjumlah 36 halaman ini, Maynor dan Graham menjelaskan tentang SCADA, beberapa protokol yang di gunakan dan tidak umum beserta antarmuka, serta alasan-alasan tentang rentannya sistem SCADA tersebut, sebagai contoh: tidak adanya sistem authentikasi, serta sangat sulit untuk melakukan patching, harderning, dan firewalling terhadap sistem SCADA.

Baru-baru ini diberitakan bahwa para peneliti dari Procheckup.com berhasil melakukan "proof of concept" dalam menganti "stream" gambar yang di tangkap oleh sistem keamanan berbasiskan kamera. Adalah Andrian Pastor dan Amir Azam yang menjelaskan secara panjang lebar tentang celah-celah yang mereka temukan pada "Axis IP Camera" yang biasanya digunakan sebagai kamera surveillance. Mereka bahkan membuktikannya pada even DEFCON di london baru-baru ini, mereka melakukan injeksi menggunakan skrip HTML untuk mengganti halaman yang di gunakan untuk menampilkan video, dan tidak menutup kemungkinan untuk menyisipkan gambar atau bahkan video yang akan memalsukan "stream" video yang tampil.

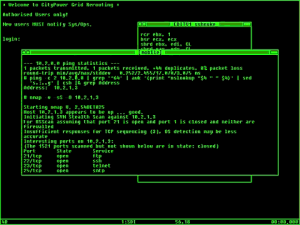

Kemarin dapat email dari Millist Hacking yang saya ikuti, ini ada

Kemarin dapat email dari Millist Hacking yang saya ikuti, ini ada